Inhaltsverzeichnis

An dieser Stelle greife ich einen interessanten Blogbeitrag von Bob Plankers auf, den ich vor einigen Tagen las und in welchem er das Thema Abwesenheitsnotiz als Sicherheitsrisiko thematisiert.

Das Thema an sich ist nicht neu und wurde etwa auch durch das BSI bereits vor Jahren im Maßnahmenkatalog aufgenommen. Dennoch ist es aus meiner Sicht sinnvoll, das Thema erneut zu betrachten und besonders im eigenen Unternehmen das Bewusstsein bei allen Anwendern zu schärfen.

Abwesenheitsnotiz – Licht und Schatten

Grundsätzlich erscheint die Funktion der Abwesenheitsnotiz in der E-Mail Applikation wie bspw. Outlook eine sinnvolle Funktion zu sein, um anderen Personen innerhalb und außerhalb des Unternehmens über die eigene Abwesenheit zu informieren. So soll vermieden werden, dass der Gegenüber auf eine Antwortet wartet, unter Umständen ergebnislos anruft oder schlicht einfach nur informiert wird.

Doch genau hier liegt auch eine Gefahr. Wird die Abwesenheitsnotiz an jeden Sender geschickt (oder besser gesagt „gestreut“), so werden unter Umständen nützliche Informationen an Spammer oder Angreifer preisgegeben. Die erhaltenen Informationen können dann z. B. für Social Engineering Angriffe missbraucht werden.

Welche Informationen werden preisgeben und welche Auswirkungen kann diese haben?

Ich habe schon unterschiedlichste Texte und Konstellationen von Abwesenheitsnotizen gesehen, egal ob von internen Kollegen oder von externen Kontakten. Oft wird es den Personen gar nicht direkt bewusst sein, welchen Informationsgehalt sie einem potentiellen Angreifer tatsächlich preisgeben.

Schauen wir uns das Ganze einmal anhand einiger Beispiele mit der Mitarbeiterin „Alice“ und ihren Kollegen „David“ und „Frank“ sowie der Angreiferin „Trudy“ und den Möglichkeiten zur Interpretation an:

- Ich bin derzeit nicht im Büro: Zurzeit verwendet Alice ihren Computer nicht und auch ihre üblicherweise genutzten Benutzerkonten wie E-Mail, Banking etc. überprüft sie nicht. Wenn Trudy sie bzw. ihre Konten angreifen will, ist JETZT der beste Zeitpunkt dafür.

Genauso bietet sich ein Vorwand bei ihren Kollegen bspw. unter Verwendung von Social Engineering Methoden an, um einen Weg ins Unternehmen finden wollen - Ich bin vom 22.02.2019 bis zum 28.02.2019 nicht im Büro: Wie 1.). Darüber hinaus muss Trudy aber nicht befürchten, dass sie den Angriff genau zu dem Zeitpunkt startet, an dem Alice aus dem Urlaub oder von ihrer Dienstreise zurückkehrt. Alice teilt den Zeitraum mit, in welchem Trudy freie Bahn hat und sich ungestört umsehen und austoben kann

- Ich wandere derzeit in den Bergen, bin am Meer oder sonst wo: Die Zusatzinfo erzeugt bei den Kontakte und Kollegen von im besten Fall ein „Die hat’s gut“, im schlechteren Fall erzeugt es Neid. Ernstere Folgen sind von der Seite aber vermutlich nicht zu erwarten. Gleichzeitig bietet Alice ihrer Angreiferin Trudy erneut weitere Details. Trudy könnte im Unternehmen anrufen und genau diese Details verwenden, um ihre Identität als Alice gegenüber David vom IT-Support zu untermauern (Alice möchte angeblich remote aus dem Urlaubsort zugreifen, hat aber ein Problem oder Ähnliches). Schließlich können ja nur die Kollegen, Freunde und Familie wissen, wohin es geht. Nö, auch der Angreifer weiß es jetzt J

- In dringenden Fällen kontaktieren Sie bitte Frank unter +49 123 4567 oder frank@contoso.com Somit hat Alice nicht nur ihre Informationen preisgegeben, sondern auch noch Daten ihres Kollegen Frank. Trudy hätte im Normalfall nicht unbedingt eine direkte im Unternehmen. Jetzt hat sie aber die direkte Durchwahl von Frank und muss nicht mehr über die Vermittlung oder Zentrale versuchen einen Fuß in die Tür zu bekommen (oft sind die Mitarbeiter in der Zentrale stärker sensibilisiert und erfahrener, ungebetene Anrufer zurückzuweisen). Sie bekommt die Nebenstelle samt Namen auf dem Silbertablett serviert.

Auch hier könnte Trudy erneut per Social Engineering angreifen, sich als eine Kollegin ausgeben, die schnell etwas erledigen soll. Ist es kein direkter Angreifer, sondern „nur“ ein Spammer, kann die Datenbank um den Datensatz von Frank mit Name, E-Mail, Telefonnummer erweitert, benutzt oder verkauft werden.

- Ich bin nicht mehr im Unternehmen beschäftigt, wenden Sie sich künftig an Frank. Diese Art von Abwesenheitsnotizen kann hin und wieder auch beobachtet werden. Einerseits hinterlässt solch eine Nachricht irgendwie einen faden Beigeschmack z. B. bei Kunden. Andererseits kann ein Trudy auch diese Information nutzen, die Identität der ehemaligen Mitarbeiterin Alice verwenden und in einem zweiten Standort des Unternehmens anrufen. Vielleicht hat die Personalabteilung die Information über Alice Unternehmensaustritt noch nicht an alle Abteilungen und Standorte weitergeben. Ein Kollege in einem anderen Standort weiß somit gar nicht, dass Alice nicht mehr im Unternehmen beschäftigt ist – nimmt aber gleichzeitig weiter Telefonanrufe von Trudys „Alice“ entgegen.

Welche Lösungsmöglichkeiten sind denkbar?

Auf den ersten Blick erscheint die Abwesenheitsnotiz als probates Mittel zur guten Organisation. Auf den zweiten Blick birgt die Funktion zahlreiche Sicherheitsrisiken.

Aus diesem Grund solltest Du in Deinem Unternehmen (aber auch privat) folgende Punkte beherzigen und auch Deine Anwender immer und immer wieder sensibilisieren:

- Die Abwesenheitsnotiz sollte an den kleinstmöglichen Empfängerkreis gesendet werden.

Selten erfordert eine eingehende E-Mail eine umgehende Antwort. Viele Mails können theoretisch auch Tage später beantwortet werden. Und die wichtigsten Kollegen sollten ohnehin über die Abwesenheit Bescheid wissen und sich somit nicht wundern, wenn keine direkte Antwort folgt.Outlook bietet eine praktische Möglichkeit, erstens zwischen internen und externen Sendern zu unterscheiden. Eine Möglichkeit wäre etwa den Abwesenheitsagenten ausschließlich auf die Option Innerhalb meiner Organisation zu setzen. Externe Sender erhalten dann gar keine Nachricht.

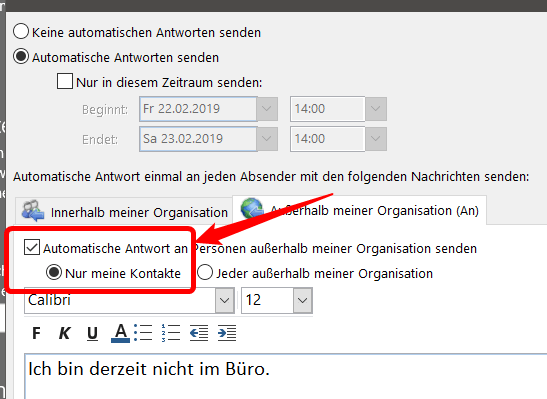

Sollte das nicht möglich sein, bietet Outlook unter Außerhalb meiner Organisation die Möglichkeit, das Senden auf Nur meine Kontakte zu beschränken. Jenes sollte die meines Erachtens maximale Schwelle sein, die noch akzeptiert werden kann. Unter keinen Umständen sollte die Abwesenheitsnotiz an alle Sender gehen

Outlooks Abwesenheitsnotiz (Out-Of-Office Message): Halte den Versand so restriktiv wie möglich - Halte Dich an das „Principle of least privilege“ Egal welchen Grad Du, wie unter 1.) vorgeschlagen, wählst, die Abwesenheitsnachricht sollte so wenig Informationen wie nur irgend möglich enthalten. D. h. keine Informationen darüber preisgeben, wie lange Du abwesend bist oder wo Du bist. Auch sollten keinerlei interne Daten wie Namen von Kollegen, Nebenstellen oder E-Mail Adressen weitergeben werden.

Frage Dich, was ein Angreifer mit den Daten anfangen könnte. Hier würde ich maximal allgemeine Kontaktdaten wie die zentrale Telefonnummer der Zentrale (steht vermutlich eh im Telefonbuch) oder auf der Webseite ersichtliche E-Mail Adressen wie vertrieb@contoso.com - Bei längeren Abwesenheiten mit Postfachberechtigungen oder Weiterleitungen arbeiten Müssen E-Mails auch bei kürzeren Abwesenheiten bearbeitet werden (z. B. Vertrieb, Einkauf…), könnte eine denkbare Lösung auch sein, gar keine Abwesenheitsnotizen zu aktivieren. Stattdessen ist ein direkter Vertreter benannt, der das Aufgabengebiet des Abwesenden abdecken kann. In seinen Namen beantwortet der Vertreter dann alle (wichtigen) Mails an Kunden, Abteilungsleiter usw.

Zwei Bonus-Tipps im Allgemeinen – besonders für IT-Administratoren und abseits vom Sicherheitsrisikogerade für IT-Admins

- Urlaub ist Urlaub. Für diesen Satz gibt es sicherlich Widerspruch, gerade wir IT-Admins sind oft bemüht, auch im Urlaub auf Mails zu antworten und unseren lieben Anwendern zu helfen. Hier kann ich mich dem Vorschlag nur anschließen, auf Mails außerhalb des eigenen Teams nie direkt zu antworten. Oft folgt dann auf die Antwort noch eine Mail und noch eine und noch eine.

Erreicht einen eine dringende Mail etwa von einem Abteilungsleiter oder Geschäftsführer, sollte die Mail an den Vertreter im eigenen Team mit der Bitte um Bearbeitung weitergeleitet werden. Dem Kollegen wird es vermutlich nur darum gehen, dass sein Problem gelöst wird. Und Du musst nicht stundenlang in Deinem Urlaub Mails tippen – im schlimmsten Fall auch noch auf dem Smartphone. - Dokumentationen überarbeiten. Wenn Du im Urlaub bist, läuft nix? Lass Deine Kollegen eine Liste erstellen, welche Aufgaben während Deiner Abwesenheit nicht erledigt werden konnten. Wie Bob Plankers in seinem Blogposting schreibt, bietet dies doch eine tolle Gelegenheit für Cross-Training im Team oder die Dokumentationen zu überarbeiten J

Fazit

Wie das leidige Thema mit Fake-Rechnungen musst Du als IT-Administrator oder IT-Verantwortlicher auch bei dem Sicherheitsrisiko Abwesenheitsnotiz die Anwender immer und immer wieder sensibilisieren. Vielfach sind sich die (oft nicht so IT-affinen) Kollegen den Risiken nicht bewusst.

Sie können nicht einschätzen, welche Tragweite die Weitergabe von derartigen Informationen durch die Verwendung von Social Engineering Techniken haben können. Mancher wird den Begriff Social Engineering nicht einmal gehört haben. Bekanntlich nützen am Ende alle technischen Raffinessen und Hürden wenig, wenn der Risikofaktor Mensch als schwächstes Glied in der Kette bleibt.

Schöner Artikel! Hab ich mir bisher keine Gedanken drüber gemacht, werde das aber jetzt ganz sicher tun beim nächsten Urlaub.